6 Minutės

Kriptovaliutų nuostoliai smarkiai sumažėjo, bet rizikos išlieka

Gruodį pastebimas ryškus kriptovaliutų vagysčių sumažėjimas: blokų grandinės saugumo įmonė PeckShield praneša, kad bendros nuostolių sumos dėl įsilaužimų ir exploitų sumažėjo iki maždaug 76 mln. USD, t. y. apytiksliai 60 % mažiau nei lapkritį fiksuota 194,2 mln. USD. Toks sumažėjimas yra sveikintinas signalas blockchain ekosistemai ir rodo, kad kai kurios prevencinės priemonės ir saugos iniciatyvos duoda rezultatų. Tačiau tuo pat metu keli gerai viešinami incidentai vis tiek kainavo vartotojams dešimtis milijonų — tai patvirtina, kad pažeidžiamumai piniginėse, raktų valdyme ir protokoluose vis dar išlieka svarbia problema.

Kur dingo pinigai: reikšmingi gruodžio incidentai

PeckShield identifikavo 26 didesnius exploit'us per pastarąjį mėnesį. Vienas vartotojas pranešė apie maždaug 50 mln. USD nuostolį dėl vadinamosios adreso apnuodijimo (address poisoning) schemos — atakos, kuri pasiremianti tuo, kad puolėjas iškreipia ar sudaro klaidinančiai panašius piniginės adresus, kad apgautų aukas ir priverstų jas pervesti lėšas į puolėjo valdomą adresą. Puolėjai dažnai kuria adresus, kurie sutampa su pirmomis ir paskutinėmis keturiomis tikro adreso raidėmis arba skaičiais, tikėdamiesi, kad vartotojas pasirenka adresą iš ankstesnių operacijų istorijos nepateikdamas pilno adreso patikrinimo.

Gruodį prarastos lėšos kriptovaliutų įsilaužimų metu

Kitas didelis nuostolis — maždaug 27,3 mln. USD — atsirado dėl privataus rakto nutekėjimo, kuris leido pažeisti multi-signature piniginę. Tokios situacijos akivaizdžiai parodo, kad tiek socialinės inžinerijos apgaulės (phishing, atakuojančiųjų manipuliacijos ir įtikinėjimas), tiek netinkamas raktų valdymas (private key management) išlieka pagrindinėmis didelių kriptovaliutų nuostolių priežastimis. Be to, kai kuriose multi-signature konfigūracijose spragos atsiranda dėl neteisingų human-in-the-loop procedūrų, netinkamos atsakomybių skaidymo praktikos ar pasitikėjimo per didelio centralizuotais trečiaisiais asmenimis.

Pagrindinės atakų vektoriai: naršyklinės piniginės ir protokolų exploit'ai

Tarp gruodžio mėnesio plačiausiai aptartų pažeidimų buvo „Christmas Trust Wallet" įsilaužimas, kuriuo buvo išgryninta maždaug 7 mln. USD iš naršyklinės plėtinio piniginės, bei apie 3,9 mln. USD vertės exploit'as prieš Flow protokolą. Naršyklinės piniginės, kadangi jos dažnai lieka prijungtos prie interneto ir turi interaktyvius naršyklės plėtinius, yra labiau pažeidžiamos tam tikrų atakų vektorių — pavyzdžiui, piktybinių plėtinių, supply-chain atakų per atnaujinimus, arba cross-site scripting (XSS) tipo spragų, kurios gali leisti prieiti prie atmintyje esančių rakto fragmentų.

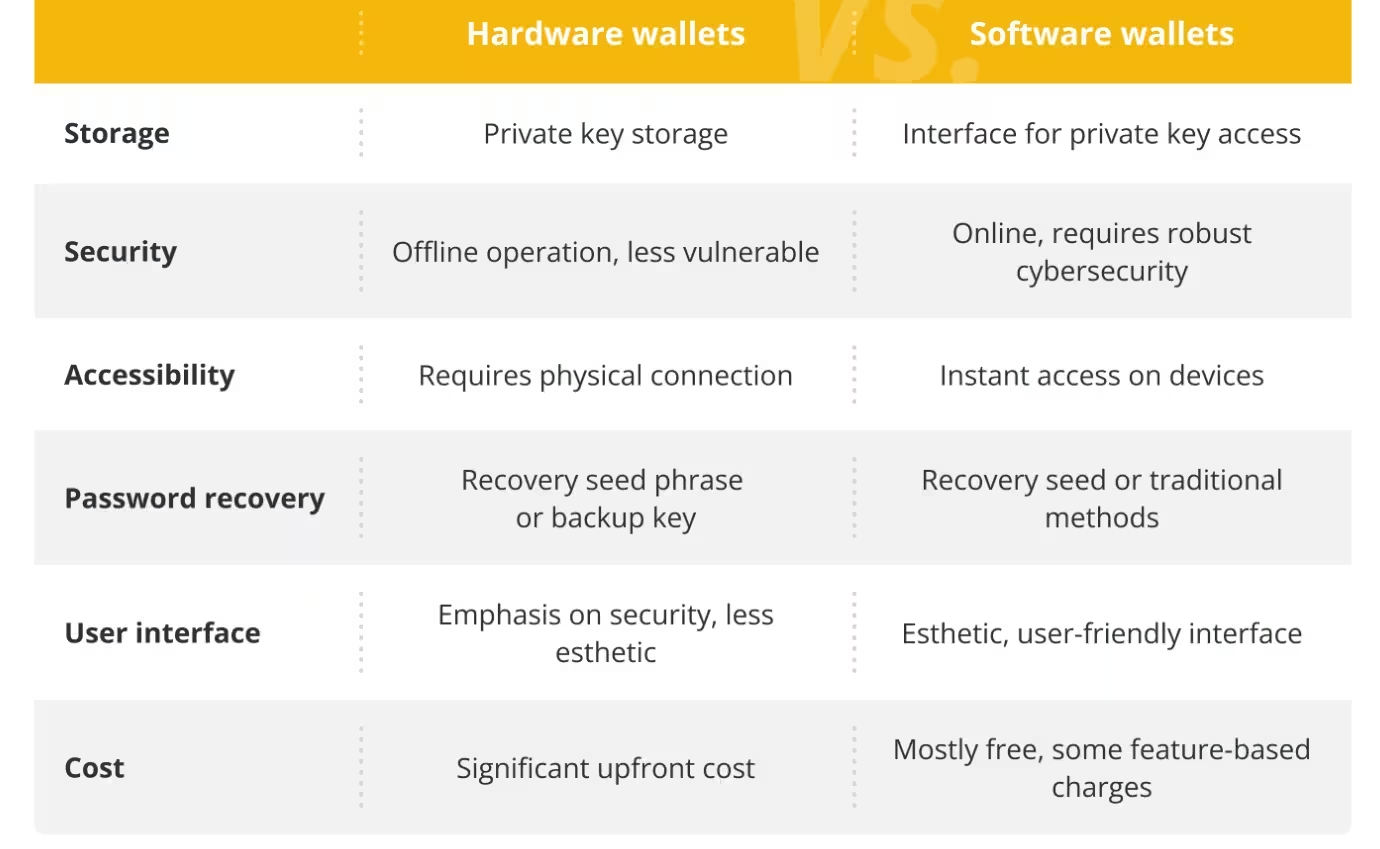

Skirtumai tarp aparatinių ir programinių piniginių

Protokolų exploit'ai dažnai išnaudoja sudėtingas išmaniųjų sutarčių (smart contract) logikos klaidas, netinkamus tvarkymus privilegijų valdyme arba nenumatytas būsenas, kurias atveria sankcionuotos funkcijos. Tokias spragas gali užmaskuoti ir kelios nepriklausomos problemos: nepakankamai ištestuotas atnaujinimo mechanizmas, sudėtingas integravimas su trečiosiomis grandimis, arba nepakankami formalūs saugumo auditai ir fuzz testavimas. Be to, tiek decentralizuotos, tiek centralizuotos paslaugos gali tapti socialinės inžinerijos taikiniu — pavyzdžiui, darbuotojų apgavystės (spear-phishing), kurios veda prie prieigos prie administracinių raktų.

Geriausios praktikos rizikos mažinimui

Vartotojai, institucijos ir protokolų kūrėjai gali sumažinti riziką įgyvendindami sluoksniuotą (defense-in-depth) saugumo metodiką. Toks požiūris apima technines, procesines ir žmogiškąsias priemones — nuo aparatinių saugojimo sprendimų iki nuolatinių audito programų ir reagavimo planų. Toliau pateiktos rekomenduojamos priemonės yra pritaikomos tiek individualiems turėtojams, tiek institucinėms kriptovaliutų valdymo sistemoms:

- Naudoti aparatines pinigines (hardware wallets) ilgalaikiam privačių raktų saugojimui — šios įrenginys laiko raktus neprisijungus prie interneto, todėl reikšmingai sumažina nuotolinio kompromitavimo riziką. Rekomenduojama pasirinkti patikrintus gamintojus, naudoti naujausias firmware versijas ir saugoti atkūrimo frazes fizinėje, saugioje vietoje (pvz., seife), vengiant foto ar skaitmeninių kopijų.

- Įdiegti patikimas multi-signature politikos schemas ir reguliariai rotuoti raktus, kad būtų sumažintas vieno gedimo arba kompromitavimo taško poveikis. Multi-signature sprendimai turėtų būti konfigūruoti su skaidria atsakomybės paskirstymo politika, įtraukiant nepriklausomus valdytojus, įvairias geografinės vietos apsaugos priemones ir, esant galimybei, aparatinės saugos modulių (HSM) integraciją.

- Patikrinti kiekvieną tikslinio adreso simbolį prieš siunčiant lėšas, kad būtų pilnai neutralizuotos adreso apnuodijimo schemos, o ne pasikliauti greitu pasirinkimu iš ankstesnių operacijų. Taip pat rekomenduojama naudoti QR kodus ir patvirtinimus per aparatines pinigines (patvirtinimą ekrane), patikrinti adreso checksum funkcijas (pvz., EIP-55 Ethereum atveju) ir naudotis patikimomis adresų knygomis.

- Nuolat atnaujinti naršyklės plėtinius ir piniginių programinę įrangą bei elgtis atsargiai prisijungiant prie trečiųjų šalių dApp'ų. Venkite vienu spustelėjimu suteikti pilnas teises nepatikimoms programoms, naudokite izoliuotas naršykles arba specializuotus profilius, atsijunkite ir uždarykite plėtinius kai jie nėra reikalingi, ir kruopščiai tikrinkite leidimus prieš patvirtinant transakcijas.

Perspektyvos blokų grandinės saugumui

60 % sumažėjimas išgrobtų vertybių yra pozityvus ženklas, tačiau grėsmių peizažas nuolat evoliucionuoja — supply-chain atakos, privataus rakto nutekėjimai ir socialinės inžinerijos apgaulės vis tiek yra aktyvios. Ateityje galima tikėtis, kad kibernetinės atakos taps dar labiau sudėtingos: suderins tiek techninius exploit'us (pvz., grandinių kryžiavimo atakos, oracle manipulacijos), tiek psichologinius komponentus (tikslingos manipuliacijos sprendimų priėmėjams), o taip pat išnaudojimus per tiekimo grandinės atnaujinimus.

Todėl prekiautojams, išmaniųjų sutarčių kūrėjams, rizikos valdytojams ir institucijoms kriptovaliutų erdvėje itin svarbu išlaikyti budrumą ir investuoti į patikrintas piniginių saugumo ir raktų valdymo praktikas. Tai apima nuolatinį kodų auditingą, bug bounty programas, incidentų reagavimo planų rengimą, ir on-chain stebėsenos įrankių diegimą, kurie padeda anksti identifikuoti neįprastas operacijas. Be to, instituciniai sprendimai, tokie kaip trezoringo paslaugos su keliais nepriklausomais skyriais, draudimo polisai bei formalios valdymo politikos, gali ženkliai sumažinti sisteminę riziką.

Galiausiai, efektyvus saugumas priklauso ne tik nuo technologinių priemonių, bet ir nuo įmonės kultūros ir vartotojų elgesio — išsilavinimas apie rizikas, reguliarios saugumo procedūrų pratybos ir incidentų analizė po atakų yra tokie pat svarbūs, kaip ir pačios saugumo technologijos. Tik holistinis, sluoksniuotas ir adaptuojamas saugumo požiūris leis reikšmingai sumažinti nuostolius ir sustiprinti pasitikėjimą blockchain ekosistema.

Šaltinis: cointelegraph

Palikite komentarą